SD-WAN

集团多分支节点智能化组网

发布时间:2021-08-31 15:28:44 作者:小编阅读:0

数据在公网上传输时,很容易遭到篡改和窃听,ipsec通过验证算法和加密算法防止数据遭到篡改和窃听,大大提高了安全性能。

那么不同厂商的设备如何能够成功地建立ipsec vpn呢?

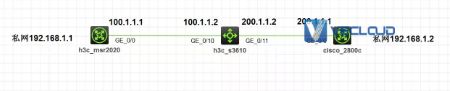

如下图模拟实验↓

由于不同厂商之间默认的验证算法,加密算法,密钥验证机制不一致。要想成功建立ipsec vpn不同厂商的设备之间验证,加密,密钥验证,sa的保护周期必须保持相同。

网络设备基础连通性我们这里不做具体配置,主要看ipsec的配置。

华三设备配置

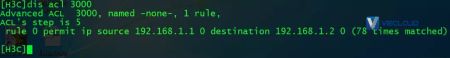

1. 创建acl,匹配敏感数据流:

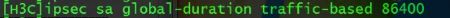

2. 全局视图下开启sa保护信息:

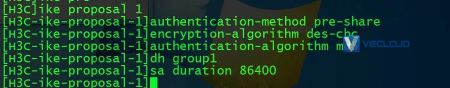

3. 建安全提议:

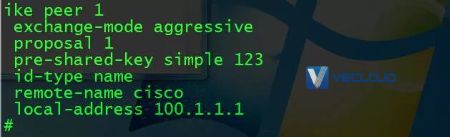

4. 设置隧道对端IP及验证密钥:

本实验是使用野蛮模式配置,通过实验验证,主模式是同样可以成功。

①野蛮模式:

如果采用主模式配置如下所示:

[H3C]ike peer 1

[H3C-ike-peer-h3c]remote-address 200.1.1.1

[H3C-ike-peer-h3c]pre-shared-key 123

[H3C-ike-peer-h3c]local-address 100.1.1.1

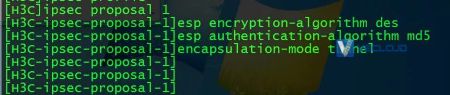

5. 设置数据加密及验证方式:

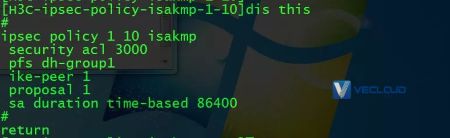

6. 创建ipsec 策略:

7. 在接口下调用策略:

思科设备配置

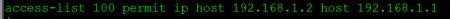

1. 创建acl,匹配敏感数据流:

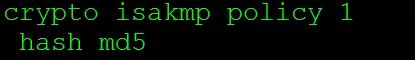

2. 创建安全提议:

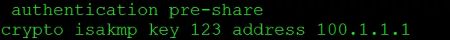

3. 设置对端IP地址及验证密钥:

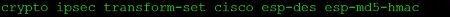

4. 设置数据加密及验证方式:

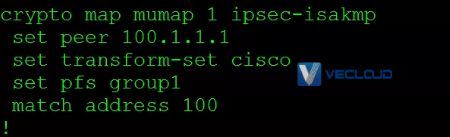

5. 创建ipsec策略:

两边设备都做了如上的配置,触发ipsec封装之后我们可以在华三设备上查看到sa信息。

思科设备sa信息:

cisco#show crypto ipsec sa

interface: FastEthernet0/0

Crypto map tag: mumap, local addr 200.1.1.1

protected vrf: (none)

local ident (addr/mask/prot/port): (192.168.1.2/255.255.255.255/0/0)

remote ident (addr/mask/prot/port): (192.168.1.1/255.255.255.255/0/0)

current_peer 100.1.1.1 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 59, #pkts encrypt: 59, #pkts digest: 59

#pkts decaps: 59, #pkts decrypt: 59, #pkts verify: 59

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 1, #recv errors 0

local crypto endpt.: 200.1.1.1, remote crypto endpt.: 100.1.1.1

path mtu 1500, ip mtu 1500, ip mtu idb FastEthernet0/0

current outbound spi: 0xC0C22BC0(3233950656)

PFS (Y/N): Y, DH group: group1

inbound esp sas:

spi: 0xADFBAFCA(2918952906)

transform: esp-des esp-md5-hmac ,

in use settings ={Tunnel, }

conn id: 2001, flow_id: NETGX:1, sibling_flags 80000046, crypto map: mumap

sa timing: remaining key lifetime (k/sec): (85158/86124)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0xC0C22BC0(3233950656)

transform: esp-des esp-md5-hmac ,

in use settings ={Tunnel, }

conn id: 2002, flow_id: NETGX:2, sibling_flags 80000046, crypto map: mumap

sa timing: remaining key lifetime (k/sec): (85158/86124)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE

outbound ah sas:

outbound pcp sas:

protected vrf: (none)

local ident (addr/mask/prot/port): (192.168.1.1/255.255.255.255/0/0)

remote ident (addr/mask/prot/port): (192.168.1.2/255.255.255.255/0/0)

current_peer 100.1.1.1 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 0, #pkts encrypt: 0, #pkts digest: 0

#pkts decaps: 0, #pkts decrypt: 0, #pkts verify: 0

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

local crypto endpt.: 200.1.1.1, remote crypto endpt.: 100.1.1.1

path mtu 1500, ip mtu 1500, ip mtu idb FastEthernet0/0

current outbound spi: 0x0(0)

PFS (Y/N): N, DH group: none

到这里华三和思科的ipsec vpn对接成功。

以上就是华三设备与思科设备IPSEC VPN如何对接?的介绍。如果你还有其他问题,欢迎进行咨询探讨,希望VeCloud的专业的解决方案,可以解决你目前遇到的问题。微云网络提供全球主机托管、服务器租用、mpls专线接入、SD-WAN组网等方面的专业服务,资源覆盖全球。欢迎咨询。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:shawn.lee@vecloud.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。

标题:华三设备与思科设备IPSEC如何对接?

TAG标签:

地址:https://www.kd010.com/hyzs/265.html

全天服务支持

资源覆盖全球

专属优质服务

技术全线支持